DELITOS INFORMÁTICOS

DELITOS INFORMÁTICOSLa evolución tecnológica ha generado un importante número de conductas nocivas que, aprovechando el poder de la información, buscan lucros ilegítimos y causan daños. El Derecho que por esencia se muestra reticente al cambio, no ha reaccionado adecuadamente a las nuevas circunstancias.

Este es el panorama de este nuevo fenómeno científico-tecnológico en las sociedades modernas. Por ello ha llegado a sostenerse que la Informática es hoy una forma de Poder Social. Las facultades que el fenómeno pone a disposición de Gobiernos y de particulares, con rapidez y ahorro consiguiente de tiempo y energía, configuran un cuadro de realidades de aplicación y de posibilidades de juegos lícito e ilícito, en donde es necesario el derecho para regular los múltiples efectos de una situación, nueva y de tantas potencialidades en el medio social.

Los progresos mundiales de las computadoras, el creciente aumento de las capacidades de almacenamiento y procesamiento, la miniaturización de los chips de las computadoras instalados en productos industriales, la fusión del proceso de la información con las nuevas tecnologías de comunicación, así como la investigación en el campo de la inteligencia artificial, ejemplifican el desarrollo actual definido a menudo como la "era de la información"

¿Existen los Delitos Informáticos?

¿Cuál es la debida diligencia que se le puede exigir al responsable de sistemas que puedan ser afectados por "Delitos Informáticos"?

¿Cuál es el alcance de la responsabilidad del proveedor de sistemas de seguridad informática?

ORÍGENESEs indudable que así como la computadora se presenta como una herramienta muy favorable para la sociedad, también se puede constituir en un verdadero instrumento de actos ilícitos. Éste tipo de actitudes concebidas por el hombre encuentran sus orígenes desde el mismo surgimiento de la tecnología informática. La facilitación de las labores que traen consigo las computadoras, propician que en un momento dado, el usuario se encuentre ante una situación de ocio, la cual canaliza a través de la computadora, cometiendo sin darse cuenta una serie de ilícitos.

La evolución tecnológica ha generado un importante número de conductas nocivas que, aprovechando el poder de la información, buscan lucros ilegítimos y causan daños. El Derecho que por esencia se muestra reticente al cambio, no ha reaccionado adecuadamente a las nuevas circunstancias

Esta marcha de las aplicaciones de la informática no sólo tiene un lado ventajoso sino que plantea también problemas de significativa importancia para el funcionamiento y la seguridad de los sistemas informáticos en los negocios, la administración, la defensa y la sociedad.

Debido a esta vinculación, el aumento del nivel de los delitos relacionados con los sistemas informáticos registrados en la última década en los Estados Unidos, Europa Occidental, Australia y Japón, representa una amenaza para la economía de un país y también para la sociedad en su conjunto.

De acuerdo con la definición elaborada por un grupo de expertos, invitados por la OCDE a PARIS en MAY83, el término delitos relacionados con las computadoras se define como cualquier comportamiento antijurídico, no ético o no autorizado, relacionado con el procesado automático de datos y/o transmisiones de datos. La amplitud de este concepto es ventajosa, puesto que permite el uso de las mismas hipótesis de trabajo para toda clase de estudios penales, criminológicos, económicos, preventivos o legales.

"Delito o crimen informático es toda interrupción, uso indebido, modificación, o fabricación de datos ajenos que se encuentren en sistemas de computación, sin autorización expresa o implícita de su dueño y/o de quien ostente la propiedad intelectual, con el objeto de obtener un provecho económico o no."

De la definición arriba descrita podemos diferenciar entre dos clases de delitos

Informáticos:

Ataques Pasivos

• Divulgación del contenido de mensajes ajenos

• Análisis del tráfico de información de terceros

Ataques Activos

• Utilización de passwords ajenos

• Modificación o alteración de mensajes y/o archivos

• Obstaculización de accesos legítimos

En la actualidad la informatización se ha implantado en casi todos los países. Tanto en la organización y administración de empresas y administraciones públicas como en la investigación científica, en la producción industrial o en el estudio e incluso en el ocio, el uso de la informática es en ocasiones indispensable y hasta conveniente. Sin embargo, junto a las incuestionables ventajas que presenta comienzan a surgir algunas facetas negativas, como por ejemplo, lo que ya se conoce como "criminalidad informática".

El espectacular desarrollo de la tecnología informática ha abierto las puertas a nuevas posibilidades de delincuencia antes impensables. La manipulación fraudulenta de los ordenadores con ánimo de lucro, la destrucción de programas o datos y el acceso y la utilización indebida de la información que puede afectar la esfera de la privacidad, son algunos de los procedimientos relacionados con el procesamiento electrónico de datos mediante los cuales es posible obtener grandes beneficios económicos o causar importantes daños materiales o morales. Pero no sólo la cuantía de los perjuicios así ocasionados es a menudo infinitamente superior a la que es usual en la delincuencia tradicional, sino que también son mucho más elevadas las posibilidades de que no lleguen a descubrirse. Se trata de una delincuencia de especialistas capaces muchas veces de borrar toda huella de los hechos.

En este sentido, la informática puede ser el objeto del ataque o el medio para cometer otros delitos. La informática reúne unas características que la convierten en un medio idóneo para la comisión de muy distintas modalidades delictivas, en especial de carácter patrimonial (estafas, apropiaciones indebidas, etc.). La idoneidad proviene, básicamente, de la gran cantidad de datos que se acumulan, con la consiguiente facilidad de acceso a ellos y la relativamente fácil manipulación de esos datos.

La importancia reciente de los sistemas de datos, por su gran incidencia en la marcha de las empresas, tanto públicas como privadas, los ha transformado en un objeto cuyo ataque provoca un perjuicio enorme, que va mucho más allá del valor material de los objetos destruidos. A ello se une que estos ataques son relativamente fáciles de realizar, con resultados altamente satisfactorios y al mismo tiempo procuran a los autores una probabilidad bastante alta de alcanzar los objetivos sin ser descubiertos.

En consecuencia, la legislación sobre protección de los sistemas informáticos ha de perseguir acercarse lo más posible a los distintos medios de protección ya existentes, creando una nueva regulación sólo en aquellos aspectos en los que, en base a, las peculiaridades del objeto de protección, sea imprescindible.

Si se tiene en cuenta que los sistemas informáticos, pueden entregar datos e informaciones sobre miles de personas, naturales y jurídicas, en aspectos tan fundamentales para el normal desarrollo y funcionamiento de diversas actividades como bancarias, financieras, tributarias, y de identificación de las personas. Y si a ello se agrega que existen Bancos de Datos, empresas o entidades dedicadas a proporcionar, si se desea, cualquier información, sea de carácter personal o sobre materias de las más diversas disciplinas a un Estado, o particulares; se comprenderá que están en juego o podrían ha llegar a estarlo de modo dramático, algunos valores colectivos y los consiguientes bienes jurídicos que el ordenamiento jurídico-institucional debe proteger.

No es la amenaza potencial de la computadora sobre el individuo lo que provoca desvelo, sino la utilización real por el hombre de los sistemas de información con fines de espionaje.

No son los grandes sistemas de información los que afectan la vida privada sino la manipulación o el consentimiento de ello, por parte de individuos poco conscientes e irresponsables de los datos que dichos sistemas contienen.

La humanidad no esta frente al peligro de la informática sino frente a la posibilidad real de que individuos o grupos sin escrúpulos, con aspiraciones de obtener el poder que la información puede conferirles, la utilicen para satisfacer sus propios intereses, a expensas de las libertades individuales y en detrimento de las personas. Asimismo, la amenaza futura será directamente proporcional a los adelantos de las tecnologías informáticas.

Dar un concepto sobre delitos informáticos no es una labor fácil y esto en razón de que su misma denominación alude a una situación muy especial, ya que para hablar de "delitos" en el sentido de acciones tipificadas o contempladas en textos jurídico-penales, se requiere que la expresión "delitos informáticos" este consignada en los códigos penales, lo cual en nuestro país, al igual que en muchos otros, no ha sido objeto de tipificación aún; sin embargo, muchos especialistas en derecho informático emplean esta alusión a los efectos de una mejor conceptualización.

De esta manera, el autor mexicano JULIO TELLEZ VALDEZ señala que los delitos informáticos son "actitudes ilícitas en que se tienen a las computadoras como instrumento o fin (concepto atípico) o las conductas típicas, antijurídicas y culpables en que se tienen a las computadoras como instrumento o fin (concepto típico)". Por su parte, el tratadista penal italiano CARLOS SARZANA, sostiene que los delitos informáticos son "cualquier comportamiento criminal en que la computadora está involucrada como material, objeto o mero símbolo".

Según TELLEZ VALDEZ, este tipo de acciones presentan las siguientes características principales:

• Son conductas criminales de cuello blanco (white collar crime), en tanto que sólo un determinado número de personas con ciertos conocimientos (en este caso técnicos) pueden llegar a cometerlas.

• Son acciones ocupacionales, en cuanto a que muchas veces se realizan cuando el sujeto se halla trabajando.

• Son acciones de oportunidad, ya que se aprovecha una ocasión creada o altamente intensificada en el mundo de funciones y organizaciones del sistema tecnológico y económico.

• Provocan serias pérdidas económicas, ya que casi siempre producen "beneficios" de más de cinco cifras a aquellos que las realizan.

• Ofrecen posibilidades de tiempo y espacio, ya que en milésimas de segundo y sin una necesaria presencia física pueden llegar a consumarse.

• Son muchos los casos y pocas las denuncias, y todo ello debido a la misma falta de regulación por parte del Derecho.

• Son muy sofisticados y relativamente frecuentes en el ámbito militar.

• Presentan grandes dificultades para su comprobación, esto por su mismo carácter técnico.

• En su mayoría son imprudenciales y no necesariamente se cometen con intención.

• Ofrecen facilidades para su comisión a los menores de edad.

• Tienden a proliferar cada vez más, por lo que requieren una urgente regulación.

• Por el momento siguen siendo ilícitos impunes de manera manifiesta ante la ley.

Asimismo, este autor clasifica a estos delitos, de acuerdo a dos criterios:

1. Como instrumento o medio.

En esta categoría se encuentran las conductas criminales que se valen de las computadoras como método, medio o símbolo en la comisión del ilícito, por ejemplo:

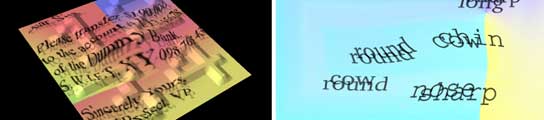

• Falsificación de documentos vía computarizada (tarjetas de crédito, cheques, etc.)

• Variación de los activos y pasivos en la situación contable de las empresas.

• Planeamiento y simulación de delitos convencionales (robo, homicidio, fraude, etc.)

• Lectura, sustracción o copiado de información confidencial.

• Modificación de datos tanto en la entrada como en la salida.

• Aprovechamiento indebido o violación de un código para penetrar a un sistema introduciendo instrucciones inapropiadas.

• Variación en cuanto al destino de pequeñas cantidades de dinero hacia una cuenta bancaria apócrifa.

• Uso no autorizado de programas de computo.

• Introducción de instrucciones que provocan "interrupciones" en la lógica interna de los programas.

• Alteración en el funcionamiento de los sistemas, a través de los virus informáticos.

• Obtención de información residual impresa en papel luego de la ejecución de trabajos.

• Acceso a áreas informatizadas en forma no autorizada.

• Intervención en las líneas de comunicación de datos o teleproceso.

1. Como fin u objetivo.

En esta categoría, se enmarcan las conductas criminales que van dirigidas contra las computadoras, accesorios o programas como entidad física, como por ejemplo:

• Programación de instrucciones que producen un bloqueo total al sistema.

• Destrucción de programas por cualquier método.

• Daño a la memoria.

• Atentado físico contra la máquina o sus accesorios.

• Sabotaje político o terrorismo en que se destruya o surja un apoderamiento de los centros neurálgicos computarizados.

• Secuestro de soportes magnéticos entre los que figure información valiosa con fines de chantaje (pago de rescate, etc.).

Por otra parte, existen diversos tipos de delito que pueden ser cometidos y que se encuentran ligados directamente a acciones efectuadas contra los propios sistemas como son:

• Acceso no autorizado: Uso ilegitimo de passwords y la entrada de un sistema informático sin la autorización del propietario.

• Destrucción de datos: Los daños causados en la red mediante la introducción de virus, bombas lógicas, etc.

• Infracción al Copyright de bases de datos: Uso no autorizado de información almacenada en una base de datos.

• Interceptación de E-mail: : Lectura de un mensaje electrónico ajeno.

• Estafas electrónicas: A través de compras realizadas haciendo uso de la red.

• Transferencias de fondos: Engaños en la realización de este tipo de transacciones.

• Por otro lado, la red Internet permite dar soporte para la comisión de otro tipo de delitos:

• Espionaje: Acceso no autorizado a sistemas informáticos gubernamentales y de grandes empresas e interceptación de correos electrónicos.

• Terrorismo: Mensajes anónimos aprovechados por grupos terroristas para remitirse consignas y planes de actuación a nivel internacional.

• Narcotráfico: Transmisión de fórmulas para la fabricación de estupefacientes, para el blanqueo de dinero y para la coordinación de entregas y recogidas.

• Otros delitos: Las mismas ventajas que encuentran en la Internet los narcotraficantes pueden ser aprovechadas para la planificación de otros delitos como el tráfico de armas, proselitismo de sectas, propaganda de grupos extremistas, y cualquier otro delito que pueda ser trasladado de la vida real al ciberespacio o al revés.

Las personas que cometen los "Delitos Informáticos" son aquellas que poseen ciertas características que no presentan el denominador común de los delincuentes, esto es, los sujetos activos tienen habilidades para el manejo de los sistemas informáticos y generalmente por su situación laboral se encuentran en lugares estratégicos donde se maneja información de carácter sensible, o bien son hábiles en el uso de los sistemas informatizados, aún cuando, en muchos de los casos, no desarrollen actividades laborales que faciliten la comisión de este tipo de delitos.

Con el tiempo se ha podido comprobar que los autores de los delitos informáticos son muy diversos y que lo que los diferencia entre sí es la naturaleza de los delitos cometidos. De esta forma, la persona que "ingresa" en un sistema informático sin intenciones delictivas es muy diferente del empleado de una institución financiera que desvía fondos de las cuentas de sus clientes.

El nivel típico de aptitudes del delincuente informático es tema de controversia ya que para algunos el nivel de aptitudes no es indicador de delincuencia informática en tanto que otros aducen que los posibles delincuentes informáticos son personas listas, decididas, motivadas y dispuestas a aceptar un reto tecnológico, características que pudieran encontrarse en un empleado del sector de procesamiento de datos.

Sin embargo, teniendo en cuenta las características ya mencionadas de las personas que cometen los "delitos informáticos", los estudiosos en la materia los han catalogado como "delitos de cuello blanco" término introducido por primera vez por el criminólogo norteamericano Edwin Sutherland en el año de 1943.

Efectivamente, este conocido criminólogo señala un sinnúmero de conductas que considera como "delitos de cuello blanco", aún cuando muchas de estas conductas no están tipificadas en los ordenamientos jurídicos como delitos, y dentro de las cuales cabe destacar las "violaciones a las leyes de patentes y fábrica de derechos de autor, el mercado negro, el contrabando en las empresas, la evasión de impuestos, las quiebras fraudulentas, corrupción de altos funcionarios, entre otros".

En lo que se refiere a delitos informáticos, OLIVER HANCE en su libro "Leyes y Negocios en Internet", considera tres categorías de comportamiento que pueden afectar negativamente a los usuarios de los sistemas informáticos. Las mismas son las siguientes:

• Acceso no autorizado: Es el primer paso de cualquier delito. Se refiere a un usuario que, sin autorización, se conecta deliberadamente a una red, un servidor o un archivo (por ejemplo, una casilla de correo electrónico), o hace la conexión por accidente pero decide voluntariamente mantenerse conectado.

• Actos dañinos o circulación de material dañino: Una vez que se conecta a un servidor, el infractor puede robar archivos, copiarlos o hacer circular información negativa, como virus o gusanos. Tal comportamiento casi siempre se es clasificado como piratería (apropiación, descarga y uso de la información sin conocimiento del propietario) o como sabotaje (alteración, modificación o destrucción de datos o de software, uno de cuyos efectos es paralizar la actividad del sistema o del servidor en Internet).

• Interceptación no autorizada: En este caso, el hacker detecta pulsos electrónicos transmitidos por una red o una computadora y obtiene información no dirigida a él.

PECULIARIDADES DE LA CRIMINALIDAD INFORMÁTICA

ANTONIO ENRIQUE PÉREZ LUÑO, en su libro "Ensayos de Informática Jurídica" señala que se pueden distinguir seis aspectos peculiares de la criminalidad informática, éstas son:

1. En el plano de la dogmática jurídico penal, la criminalidad informática puede suponer una nueva versión de delitos tradicionales o la aparición de nuevos delitos impensables antes del descubrimiento de las nuevas tecnologías; por ejemplo la posibilidad de que existan fraudes en los que el engaño se realiza sobre una máquina y no sobre una persona; de robos de servicios de ordenador, que es realizado en las cosas, o de hurtos de tiempo de ordenador sin que exista un ánimo de lucro, sino el mero propósito lúdico por quién realiza, y sin que se prive al titular de la cosa de su posesión.

2. Por tratarse de un sector sometido a constantes fluctuaciones e innovaciones tecnológicas, sus categorías son asimismo efímeras y cambiantes.

3. La criminalidad informática se caracteriza por las dificultades que entraña descubrirla, probarla y perseguirla. Es decir la dificultad de descubrir las conductas informáticas delictivas, además de la facilidad de penetrar en algunos sistemas informáticos y la personalidad especial de algunos de los delincuentes que pueden considerarse como un subtipo de la delincuencia de cuello blanco.

4. La propia precariedad y anacronismo del sistema jurídico penal refuerza la tendencia a no denunciar estos delitos, para evitar la alarma social o el desprestigio que de su conocimiento podría derivarse, lo que dificulta el conocimiento preciso del número de delitos perpetrados y la planificación de las adecuadas medidas legales sancionadoras o preventivas.

5. La insuficiencia de los instrumentos penales del presente para evitar y castigar las distintas formas de criminalidad informática, lo que supone un reto para la política criminal de criminalidad de los próximos años.

6. La dificultad de tipificar penalmente situaciones sometidas a un constante cambio tecnológico, la manifiesta insuficiencia de las sanciones en relación con la gravedad y el daño de los crímenes informáticos y la propia inadecuación de los medios penales tradicionales para remediar esta situación, determinan que, el Derecho penal informático sea un ejemplo manifiesto de Derecho penal simbólico.

Los delitos informáticos han marcado una nueva era en las relaciones humanas y han desbordado el Derecho Penal.

Es destacable que la delincuencia informática se apoya en el delito instrumentado por el uso de la computadora a través de redes telemáticas y la interconexión de la computadora, aunque no es el único medio. Las ventajas y las necesidades del flujo nacional e internacional de datos, que aumenta de modo creciente aún en países como la Argentina, conlleva también a la posibilidad creciente de estos delitos; por eso puede señalarse que la criminalidad informática constituye un reto considerable tanto para los sectores afectados de la infraestructura crítica de un país, como para los legisladores, las autoridades policiales encargadas de las investigaciones y los funcionarios judiciales.