Durante octubre será lanzada la primera red funcional con cifrado cuántico, con lo que comenzaría una nueva era para las comunicaciones seguras.

Científicos adscritos a Austrian Research Center (ARC), presentarán la primera demostración de una red que incorpora cifrado cuántico en Viena el 8 de octubre. La red forma parte del proyecto científico de investigación SECOQC (Secure Communication based on Quantum Cryptography.).

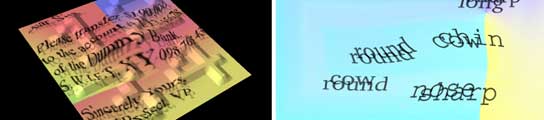

Las investigaciones científicas realizadas hasta ahora demuestran que el cifrado cuántico puede funcionar en la práctica. En teoría, los sistemas con cifrado cuántico han sido imposibles de vulnerar. La información es codificada normalmente en fotones, que no pueden ser intervenidos sin destruir el mensaje.

Los algoritmos tradicionales de cifrado están basados en teorías matemáticas, y en principio siempre pueden ser vulnerados si se cuenta con la capacidad de cálculo suficiente.

Los científicos austriacos lograron ya en 2004 realizar la primera transacción bancaria protegida con cifrado cuántico.

SECOQC ha recibido 11 millones de Euros de parte de la Unión Europea, y está integrada por 41 entidades provenientes de 12 países, dedicadas al desarrollo de soluciones comerciales con la nueva tecnología.

La red de demostración consiste de 7enlaces ópticos de una longitud de entre 6 y 82 kilómetros. En cada nodo de la red hay módulos que cifran y descifran el flujo de datos con cifrado cuántico.

Los científicos usan la infraestructura existente propiedad de Siemens entre Viena y la ciudad de St. Pölten para su red experimental.

De diarioti